Gestern (27. Juni 2017) fand ganztägig ein weltweiter, massiver Angriff auf unterschiedlichste IT-Infrastrukturen durch sogenannte Ransomware statt. Zur Zeit ist noch nicht bekannt, wer und was alles betroffen ist. Bekannt ist, dass unter anderem das US-Pharmaunternehmen Merck, Beiersdorf, aber auch Computer des havarierten Kraftwerks Tschernobyl betroffen sind.

CIPHRON will Ihnen mit diesem Blogeintrag die wichtigsten Informationen zur Verfügung stellen, damit Sie nachvollziehen können, wie die Angreifer hier vorgegangen sind.

Der Angriff auf die im Internet exponierten Systeme ist nach aktuellen Informationen über die durch WannaCry bekannte Lücke EternalBlue möglich gewesen. WannaCry ist eine sogenannte Ransomware, die vor sechs Wochen für großes Medieninteresse sorgte, da weltweit kritische Infrastruktur wie zum Beispiel das britische National Health Service (NHS) befallen wurde. Ransomware bezeichnet eine schädliche Software, die Daten auf befallenen Systemen verschlüsselt und anschließend die betroffenen Personen oder Institutionen um Lösegeld erpresst. Dieses soll zumeist in Bitcoin bezahlt werden.

Bezeichnend für die meiste Ransomware ist, wie auch in diesem Fall, dass die Angriffe automatisiert durchgeführt werden.

EternalBlue ist eine Schwachstelle, die einen Fehler in Microsofts Implementierung des Dateiaustausch-Protokolls SMBv1 ausnutzt und sich dadurch Zugang zum internen Netz verschafft. Der Exploit, der genutzt wird um die Schwachstelle auszunutzen, benutzt eine sogenannten Buffer Overflow: Hierbei handelt es sich um eine Schwachstellenklasse, in der ein gegebener Speicherbereich über einen vorgesehenen Bereich hinaus beschrieben wird, woraufhin in folgende Speicherbereiche von der Ransomware eigener Programmcode, der sogenannte Payload, geschrieben und ausgeführt werden kann. Bei EternalBlue entstand die Sicherheitslücke aus einem falschen Vergleichen von zwei unterschiedlich großen, festen "Datenworten" in Microsofts SMBv1-Code. Ein sogenanntes "word" hat immer eine feste Größe von 2 Byte, während ein "dword" 4 Byte groß ist. Da bei dieser Lücke ein "word" gegen ein "dword" verglichen wurde, konnte ein Buffer Overflow erzeugt werden.

Die Lücke hatte von Microsoft unter der Nummer MS17-010 bereits am 14. März 2017 einen Patch erhalten. Sollten Sie diesen bisher nicht eingespielt haben, empfehlen wir dringend, dies nun schnellstmöglich nachzuholen.

Bei dem aktuellen Angriff handelt es sich um eine Ransomware namens Petya, die bereits im letzten Jahr in Fachmedien erwähnt wurde. Sie verfolgt die gleichen Ziele wie WannaCry, also das Erpressen von Lösegeld, und nutzt nun in einer aktualisierten Version die von WannaCry bekannte Lücke EternalBlue

Nachdem Petya sich Zugang zum internen Netzwerk verschafft hat, nutzt das Programm unter anderem PSEXEC und die Windows Management Instrumentation Command-Line, im folgenden WMCI, um sich lateral durch das Netzwerk zu bewegen, und dadurch mehr und mehr Rechner zu befallen. Das WMCI ist eine Schnittstelle von Microsoft, welche unter anderem Remote-Wartung und Steuerung von Clients ermöglicht. Dementsprechend vielfältig sind die Möglichkeiten, die WMCI bietet.

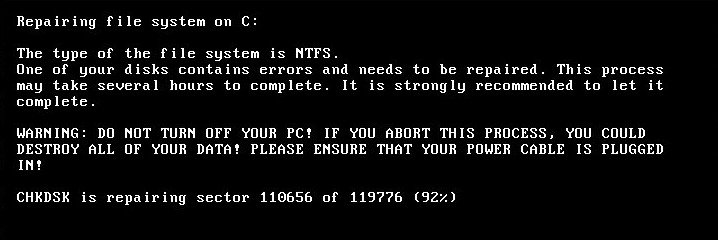

Petya geht dabei besonders perfide vor: Die Ransomware verschlüsselt zuerst nicht Dateien, sondern eine Schicht tiefer die NTFS Master File Table (NTFS MFT). Während bei anderen, wie zum Beispiel WannaCry, zumindest noch das Betriebssystem gestartet werden kann und man in seinem Dateibrowser die verschlüsselten Dateien sehen kann, kann bei Petya noch nicht mal mehr das Betriebssystem selbst ordentlich gestartet werden.

Eine Stunde nach Befall startet sich der Computer neu, woraufhin der Benutzer mit der Nachricht konfrontiert wird, dass das Dateisystem repariert werden muss. In Wirklichkeit werden erst jetzt die eigentlichen Dateien verschlüsselt.

Dies ist aber auch ein großer Vorteil für die Opfer vom Petya: Jeder Benutzer, der diese Nachricht sieht, sollte seinen Rechner soft ausschalten. Denn dadurch, dass die Dateien selbst noch nicht verschlüsselt sind, kann man diese noch mit speziellen Programmen retten und auf eine neue Festplatte schreiben.

Bildschirm nach Neustart des Computers

Um dem Angriff an sich zu entgehen, empfehlen wir Ihnen, sollten Sie dies noch nicht getan haben, folgende Schritte durchzuführen:

- Installieren Sie den Microsoft-Patch MS17-010 auf Ihren Systemen

- Reglementieren Sie Port 445 auf Ihren lokalen Firewalls so, dass hier nur noch IPs zugreifen können, denen Sie vertrauen oder die aus Ihrem internen Adressblock stammen

- Wenn möglich, deaktivieren Sie die WMCI auf Ihren Windows-Clients

- Erstellen Sie regelmäßig Backups ihrer Daten

Sollten Sie schon befallen sein, zahlen Sie NICHT das Lösegeld - der E-Mail Account der verantwortlichen Kriminellen wurde bereits geschlossen. Hier das Statement von Posteo dazu:

https://posteo.de/blog/info-zur-ransomware-petrwra...

Wir können an dieser Stelle nur erneut darauf aufmerksam machen, wie wichtig ein gutes Patchmanagement und externe Prüfungen sind. Es wäre von uns vermessen zu behaupten, dass dieser Ransomware-Ausbruch damit komplett verhindert worden wäre - aber der entstandene Schaden wäre sicher geringer ausgefallen.

Sollten Sie Fragen zu den Themen des Artikels oder zur Informationssicherheit allgemein haben, können Sie sich gerne vertrauensvoll an CIPHRON wenden.

-

-

CIWATCH

IT-Monitoring

Das umfassendste KnowHow zur Überwachung Ihrer IT-Services

Mehr erfahren

-

-

CIDESK

OTOBO

Geschäftsprozesse und Kommunikation perfekt managen

Mehr erfahren

-

-

CISQUAD

Wir machen sauber

Cyber-Angriffe abwehren und

Sicherheit wieder herstellen

Mehr erfahren

-

-

CICHECK

Wir hacken Sie!

Stellen Sie Ihre Sicherheit

auf die Probe

Mehr erfahren