CIPHRON und mediaTest digital untersuchen, drei Jahre nach Entdeckung der OpenSSL-Schwachstelle, wie häufig „Heartbleed“ (CVE-2014-0160) noch heute vorkommt und analysieren dafür eine umfangreiche Datenmenge. Das Ergebnis zeigt: Heartbleed ist noch längst nicht Geschichte.

Heartbleed war ein schwerwiegender Fehler im Quellcode der Kryptographie-Bibliothek OpenSSL, der Dienste, die SSL/TLS zur Verschlüsselung und Authentifizierung über Netzwerke nutzen, einem hohen Risiko aussetzt.

Die Lücke war ein großer Aufreger, erlaubt sie doch auf verwundbaren Systemen das Auslesen des kompletten Arbeitsspeichers aus dem Netzwerk heraus - auch aus dem Internet, wenn der verwundbare Dienst über dieses erreichbar ist. Im schlimmsten Fall können Angreifer so Anmeldedaten von Benutzern oder die privaten Schlüssel von TLS-Zertifikaten auslesen. Das OpenBSD-Entwicklerteam entschloss sich in der Folge gar einen eigenen Fork namens LibreSSL abzuspalten, um OpenSSL von nicht oder selten benötigten Features zu bereinigen.

Uns von CIPHRON und das Team unserer Freunde von mediaTest digital interessiert daher, ob unsere beiden Kundestämme durch diese Schwachstelle noch immer einem Risiko ausgesetzt sind und welche mobilen Apps heute, drei Jahre später eigentlich noch von Heartbleed betroffen sind. Schließlich kann das Benutzen einer solch verwundbaren App zu einem massiven Verlust der Vertraulichkeit und Integrität der Daten unserer Kunden und anderer Anwender führen.

Um dies herauszufinden nutzen wir den Datenbestand von mediaTest digital. Hierin befinden sich die URLs und IPs aus über 60.000 Android- und iOS-App-Tests, die zu den meistgenutzten unter den Smartphone-Benutzern zählen und zu denen sich diese Apps während der Benutzung verbinden können. Neben zum Beispiel Trackern, die Daten über die Benutzer erheben, sind unter diesen auch die Backends, die für den Betrieb der Anwendung erforderlich sind.

Interessant für die Datenerhebung sind nur solche Dienste, die überhaupt die Verschlüsselung und Authentifizierung per TLS anbieten. Daher entschlossen wir uns Dienste zu untersuchen, die HTTPS auf Port 443 verwenden. Die Einschränkung auf diesen Port ist keine wirkliche, da unserer Erfahrung nach die allermeisten Applikationen diesen nutzen, um sich mit ihren Server-Diensten zu verbinden, sofern TLS genutzt wird.

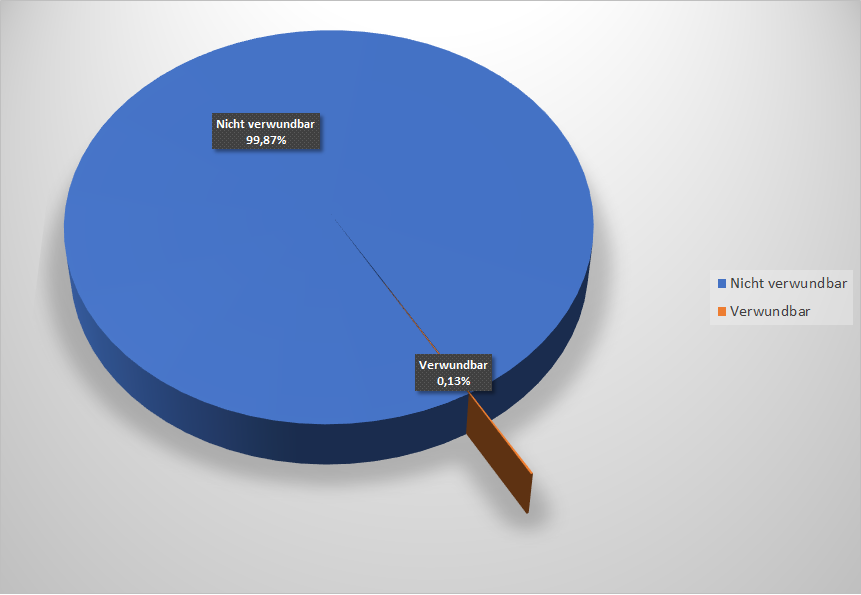

Um doppelte Datenerhebungen auszuschließen, haben wir von vornherein alle URLs per DNS aufgelöst und die herausfallenden IP-Adressen von Duplikaten bereinigt. Schlussendlich untersuchten wir dies auf 74.978 einzelnen Servern.

Die Untersuchung ergab, dass 96 Server, die HTTPS anbieten, noch immer von Heartbleed betroffen sind. Somit sind 0,13% der untersuchten Dienste seit bekanntenwerden der Schwachstelle nicht abgesichert worden.

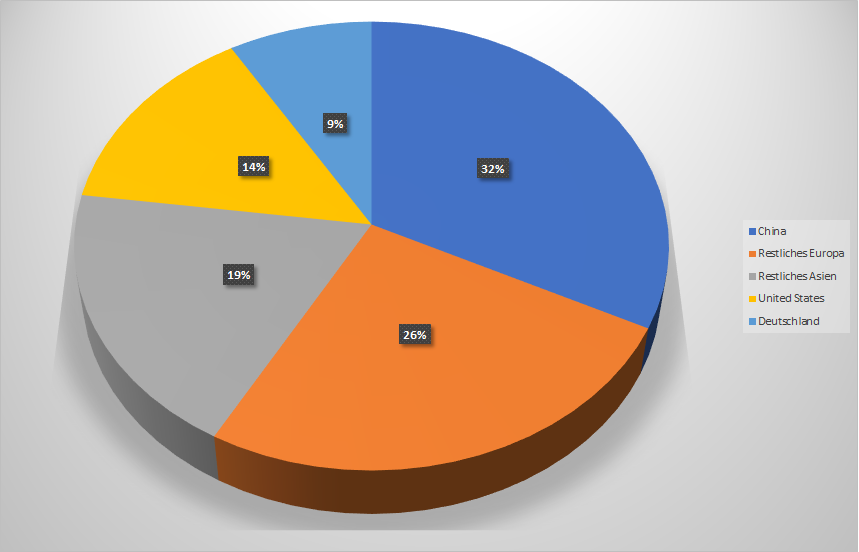

Für diese überschaubare Anzahl an Adressen konnten wir eine detailliertere Untersuchung darüber anstellen, was sich hinter diesen Adressen verbirgt. Der größte Anteil der Server steht, laut einer Überprüfung in der GeoIP-Datenbank, in Fernost. Alleine 34 Server (35,4 %) sind in China stationiert. Hinter diesen verbergen sich zum Beispiel App-Anbieter und -Entwickler, aber auch chinesische Tracking-Dienste.

Es wurden jedoch auch Server als verwundbar identifiziert, die englisch- und deutschsprachigen Apps zugeordnet werden konnten. Hierunter war zum Beispiel eine deutsche Fitness-App, aber auch eine, die Patientendaten verarbeitet. Selbstredend haben wir alle Dienst- bzw. App-Anbieter über die Befunde informiert, um auch diese letzten Überbleibsel auszumerzen, allerdings haben bis zum Zeitpunkt dieser Veröffentlichung nur wenige auf unseren Hinweis reagiert.

Abschließend bleibt zu sagen, dass, zumindest die Heartbleed-Lücke betreffend, die Smartphone-Benutzer sich um diese Schwachstelle keine großen Gedanken mehr machen müssen. Vor allem aufgrund der Migration der meisten Anbieter zu Content Delivery Networks wie Cloudflare, die im Allgemeinen sehr bemüht und transparent bezüglich der Sicherheit ihrer Kunden sind, sind zumindest aus der internet-exponierten Perspektive die allermeisten Apps nicht mehr serverseitig betroffen.

Übrigens: Wir haben einen ähnlichen Versuch zu der aktuellen SMB-Backdoor namens DOUBLEPULSAR getätigt.

Hierbei handelt es sich um eine Backdoor der NSA, die im Zuge der aktuellen NSA-Leaks um die Shadow Broker veröffentlicht wurde und eine Schwachstelle im SMB-Protokoll ausnutzt. Um die Backdoor zu implementieren wird die ETERNAL BLUE (MS17-010) getaufte Schwachstelle genutzt, die in jüngster Vergangenheit Schlagzeilen durch die Verbreitung der WannaCry-Ransomware gemacht hat.

Wir haben genau einen Server identifiziert, der auf die genannte Backdoor ansprach, soll heißen mit hoher Wahrscheinlichkeit infiziert war. Der Anbieter hat sich auf unseren Hinweis nicht zurückgemeldet, allerdings handelt es sich bei der App, deren Server betroffen ist, um eine seit fünf Jahren nicht mehr aktualisierte.

Wir gehen daher davon aus, dass es sich hierbei um einen Server eines Anbieters handelt, der zumindest diese App nicht mehr aktiv unterstützt bzw. sein Geschäftsfeld verlagert hat.

Wenn Sie Fragen zu diesen und anderen Themen rund um App- und IT-Sicherheit haben, wenden Sie sich gern an uns:

Karsten König (kk@ciphron.de, Ciphron) u.a.:

- Penetration Tests

- Code Reviews

- individuelle Forschung

Wulf Bolte (bolte@appvisory.com, mediaTest digital) u.a.:

- App-Security Audits

- Automatisches App White- und Blacklisting inkl. MDM-Integration

-

-

CIWATCH

IT-Monitoring

Das umfassendste KnowHow zur Überwachung Ihrer IT-Services

Mehr erfahren

-

-

CIDESK

OTOBO

Geschäftsprozesse und Kommunikation perfekt managen

Mehr erfahren

-

-

CISQUAD

Wir machen sauber

Cyber-Angriffe abwehren und

Sicherheit wieder herstellen

Mehr erfahren

-

-

CICHECK

Wir hacken Sie!

Stellen Sie Ihre Sicherheit

auf die Probe

Mehr erfahren